Nun also doch: Die Spur der Hacker, die auf den Angriff gleich mehrere Energieunternehmen im Rhein-Main-Gebiet verantwortlich sind, führt offenbar nach Russland. Nach Informationen der „Frankfurter Rundschau“ könnte hinter dem Angriff die berüchtigte russische Hackergruppe „Black Cat“ stecken. Am Mittwoch wurde nun zudem bekannt: Nach dem Hackerangriff verbreiteten die Cyberkriminellen Kundendaten im Darknet, betroffen sind auch verschiedene Tochter- und Beteiligungsgesellschaften der Mainzer Stadtwerke.

„Nach dem kriminellen Hackerangriff auf den Darmstädter IT-Dienstleister Count + Care am 12. Juni 2022 wurden von den Tätern im so genannten Darknet Daten verbreitet.“, teilten die Mainzer Stadtwerke am Mittwoch mit. Davon seien nach den bisherigen Prüfungen „leider unter anderem auch personenbezogene Daten von Kunden verschiedener Tochter- und Beteiligungsgesellschaften der Mainzer Stadtwerke AG betroffen.“ Im Darknet verbreitet wurden dabei Kontaktdaten, aber auch Vertragsdaten, in einem Teil der Fälle seien auch Zahlungsdaten also Kontodaten gefunden worden.

„Wir bedauern diesen Vorfall außerordentlich“, sagte der Pressesprecher Michael Theurer. Gemeinsam mit den Ermittlungsbehörden hätten die Stadtwerke seit Beginn des kriminellen Angriffs „alles dazu beigetragen, den Vorfall aufzuklären und die betroffenen Systeme schnell wieder funktionsfähig zu machen.“ Inzwischen sind die Internetseiten der Stadtwerke sowie der Mainzer Mobilität wieder online. Die betroffenen Kunden sollen nun in den kommenden Tagen schriftlich von der jeweiligen Tochter- und Beteiligungsgesellschaft der Mainzer Stadtwerke AG über Einzelheiten informiert werden.

Der Hackerangriff am 12. Juni hatte dem Darmstädter IT-Dienstleister Count + Care gegolten, der unter anderem für das Energieunternehmen Entega und eben auch für die Mainzer Stadtwerke tätig ist. Danach waren über Wochen hinweg sämtliche Internetangebote der betroffenen Unternehmen offline, auch Emails konnten nicht mehr genutzt werden – bei der Mainzer Mobilität kam es in der Folge deshalb auch zu Fahrtausfällen bei Bussen und Bahnen.

Entega ließ Ultimatum der Erpresser verstreichen

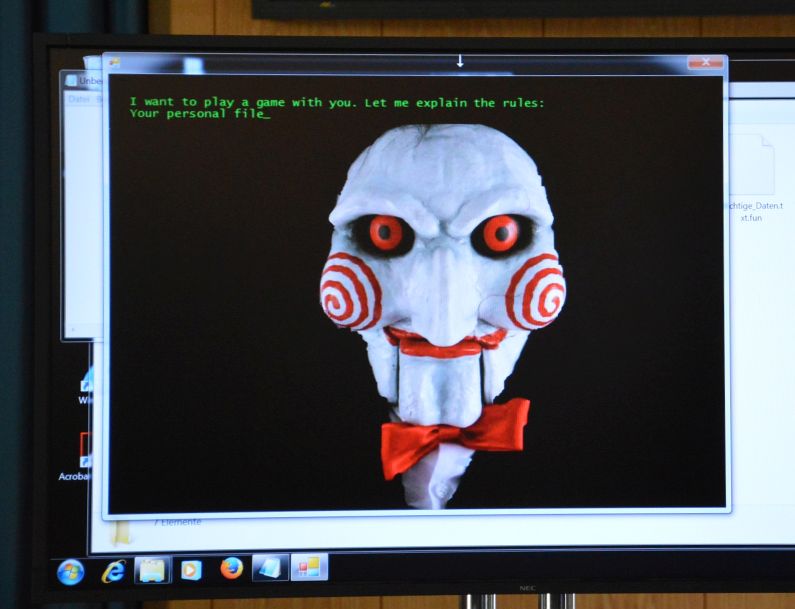

Zur Ursache hatte das Hessische Innenministerium zunächst nur erklärt, es handele sich um einen Ransomware-Angriff mit Schadsoftware, die Angreifer hätten Lösegeldforderungen gestellt – die Rede ist von 15 Millionen Euro. Anfang Juli berichtete dann die Hessenschau, die Angreifer hätten leichtes Spiel gehabt: „Nach hr-Informationen gelangte eine Schadsoftware ins System, weil ein Mitarbeiter versehentlich einen E-Mail-Anhang geöffnet hatte.“ Auch Systeme des Darmstädter Bauvereins und des Frankfurter Versorgungsbetriebs FES waren durch die Attacke auf Count+Care betroffen.

Doch die Entega habe das gestellte Ultimatum der Cyber-Erpresser verstreichen lassen, ohne zu zahlen, berichtet die Hessenschau weiter. Womöglich stellten daraufhin die Erpresser die Kundendaten ins Darknet, der Ablauf würde zu einem ähnlichen Vorfall in Österreich passen: Im Bundesland Kärnten hatte eine Hackergruppe mit dem Spitznamen „Black Cat“ abgesaugte Daten eines Überfalls auf die Landes-EDV offenbar exklusiv im Darknet weiterverkauft, wie der ORF Anfang Juli 2022 berichtete.

Spur der Hacker führt wohl nach Russland

Nach Informationen der Frankfurter Rundschau handelt es sich bei dem Angriff auf Count +Care womöglich um die gleiche Gruppe: Ein Insider habe gegenüber der Zeitung berichtet, dass die „Spur der Hacker nach Russland“ führe. Hinter dem Angriff solle die berüchtigte Hackerbande ALPHV, alias „Black Cat“ stecken, berichtete die FR Anfang Juli. Nach dem Verstreichen des Ultimatums habe es weitere Angriffe auf die Infrastruktur gegeben, die jedoch abgewehrt werden konnten.

Damit aber würde sich der Verdacht erhärten, dass russische Hacker im Zuge des Kriegs gegen die Ukraine auch vermehrt sensible Infrastruktur in Deutschland wie Unternehmend er Strom- und Energiebranche für Angriffe in den Fokus nehmen, genau davor hatten im Frühjahr wiederholt Experten gewarnt.

Die Count + Care GmbH habe wegen des Hackerangriffs „unmittelbar Strafanzeige beim Landeskriminalamt Hessen gestellt, das Ermittlungen aufgenommen hat“, teilten die Mainzer Stadtwerke nun mit. Das rheinland-pfälzische Landeskriminalamt sei ebenfalls beteiligt, das Bundesamt für Sicherheit in der Informationstechnik informiert, ebenso die Datenschutzbeauftragten der Länder Hessen und Rheinland-Pfalz.

„In Zusammenarbeit mit dem Landeskriminalamt und externen Experten für Cybersicherheit wurde in den vergangenen Wochen der Hackerangriff untersucht und umfangreiche Maßnahmen ergriffen, um die volle Funktionsfähigkeit unserer Systeme und Kommunikationsprozesse wiederherzustellen, sowie die System- und Datensicherheit zu überprüfen“ heißt es bei den Stadtwerken weiter. Count + Care und die Unternehmensgruppe Mainzer Stadtwerke arbeiteten „aktuell mit Hochdruck daran, die Sicherheitsstruktur noch weiter auszubauen und zu optimieren.“

Info& auf Mainz&: Informationen der Entega zu den daten im Darknet findet Ihr hier im Internet. Mehr zum Hackerangriff auf die Energieunternehmen in Mainz und Darmstadt lest Ihr auch hier bei Mainz& – Hintergrund zu russischen Hackerangriffen inklusive: